18613950905

数据恢复

您身边专业的恢复数据专家

数据恢复

您身边专业的恢复数据专家

18613950905

我们生活在 PC 可能感染恶意软件的世界中。最著名的例子是WannaCry,它感染了世界不同国家的许多计算机。但是,还有许多其他恶意软件蠕虫可以在系统上执行并以运行的目标计算机为目标。

通常,恶意软件会利用 Microsoft Windows 操作系统中的漏洞,大多数情况下使用 NTFS 文件系统。因此,我们想举几个例子,Data Extractor 如何恢复成为恶意软件攻击目标的 NTFS 分区。

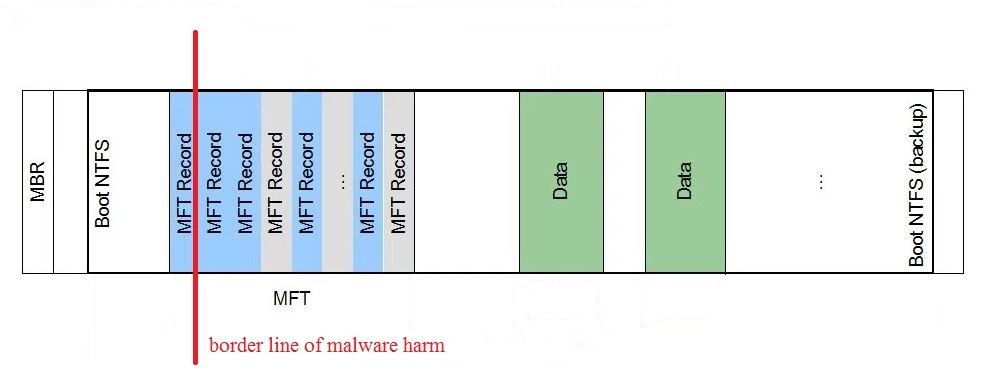

最初很少有关于NTFS文件系统结构的理论。

在我们的例子中,MBR、GPT 表、主 NTFS 引导和几个 MFT 记录被删除。

但是,大多数 NTFS 分区和 NTFS 引导副本都毫发无损,可以像下面这样成像:

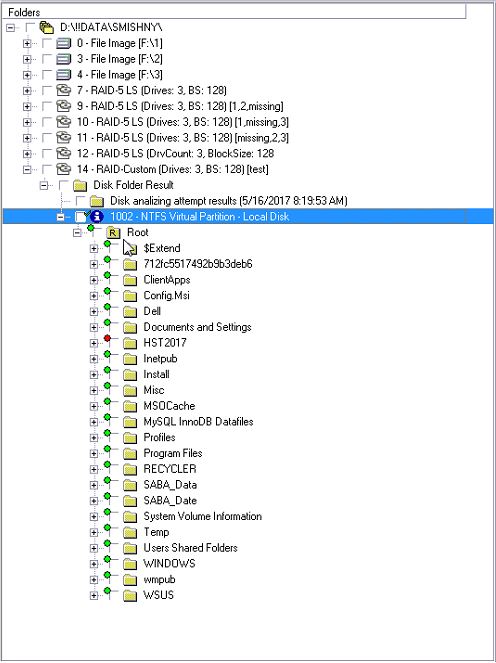

如果您是侦探或数据恢复专家,那么您就知道可以使用引导副本来获取有关整个分区的实际信息。适合这种情况的选项是“快速磁盘分析”,它在驱动器的开头和结尾搜索文件系统结构,并尝试根据找到的文件系统结构构建整个分区。

“快速磁盘分析”选项后的结果如下所示:

我们现在正在使用 Data Extractor 中的虚拟分区。我们现在可以恢复分区的大部分文件。但是,如果您是侦探或恶意软件研究人员,那么您可能想要调查其他软件对恶意软件操作的证据。

在这种情况下,主要问题是您无法在没有 Data Extractor 的情况下打开恢复的 NTFS 分区(引导丢失)。PC-3000 数据提取器允许重建丢失的文件系统结构,您将能够调查其他软件恶意软件操作的证据。

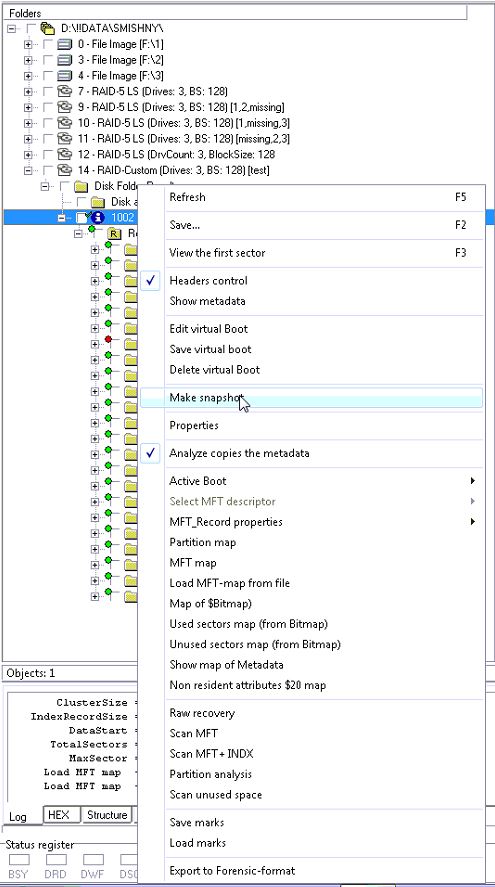

在 Data Extractor 中有两种方法可以做到这一点:

此方法扫描分区的所有条目:

最后,创建另一个虚拟分区,它是初始分区的快照。

这种方法有优点也有缺点。主要优点是您可以获得该分区上的所有可用文件。缺点是你可以得到文件系统上的文件列表,而不是文件系统(快照不包括文件映射之外的扇区数据),也许主要的缺点是——它可能需要很多时间(只是意识到你想要制作具有几个 TB 大小的 RAID 阵列文件系统的快照)。

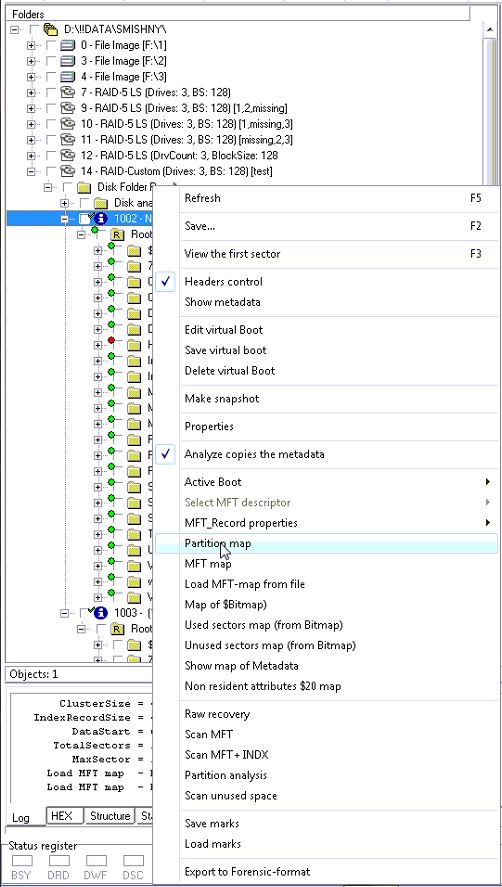

2)第二种方法是为文件系统创建一个虚拟磁盘。这与在 Data Extractor 中安装虚拟机的过程类似。你打开分区图:

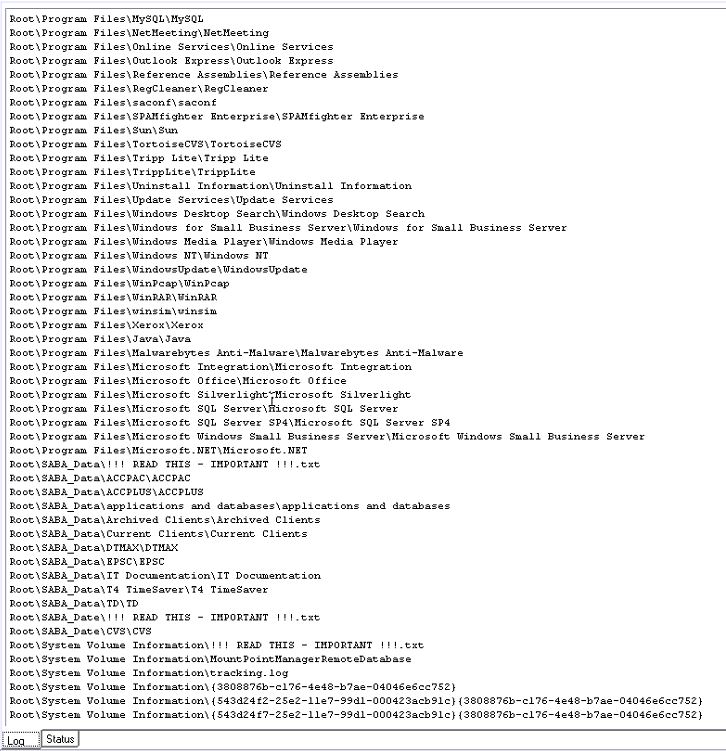

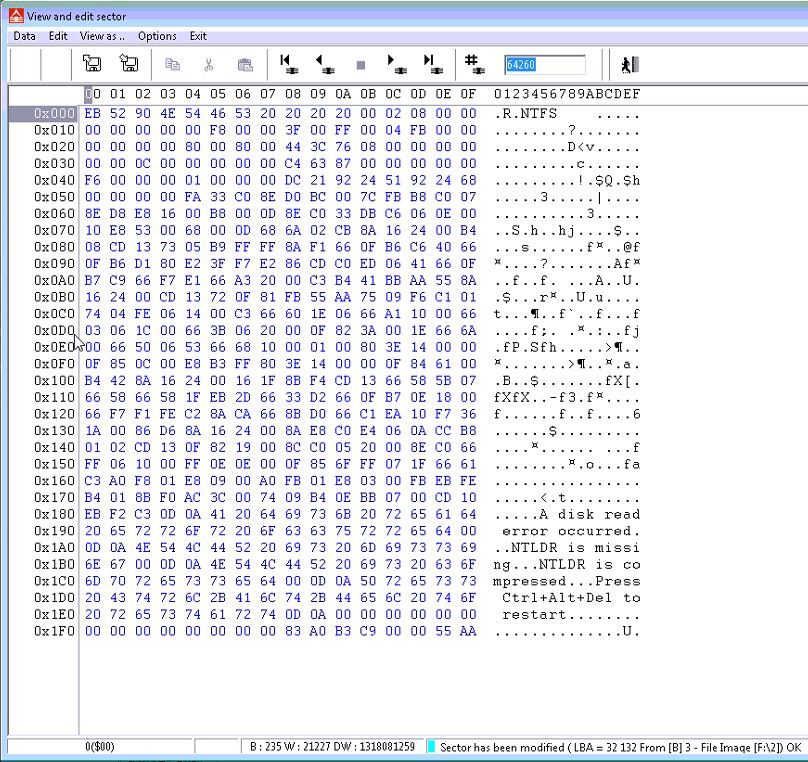

我们得到分区图,可以尝试验证主引导现在是否可用(它是从引导副本中恢复的):

它在这里!!!注意扇区被修改的注释。(所有修改都是通过数据副本执行的,您不会丢失恶意软件操作的证据)。

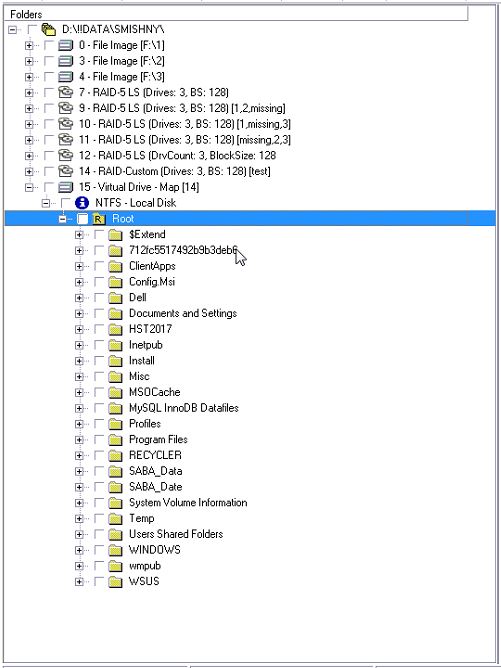

下一步是将分区映射挂载到虚拟磁盘中:

我们得到了固态磁盘。

我们现在可以将其挂载到操作系统中或提取到另一个驱动器上以进行进一步调查。

服务热线

官方数据恢复电话18613950905